Tutte le informazioni che passano attraverso il nostro Pc possono essere facilmente intercettate grazie ad un keylogger

Il keylogger è uno degli strumenti preferiti dai malintenzionati per carpire informazioni sensibili riguardo la vittima designata e per poter avere pieno accesso alle sue informazioni personali e alla cronologia delle azioni compiute nel corso della sessione di utilizzo del dispositivo.

Il keylogger è uno strumento in grado di registrare tutte le azioni che l’utente compie, ovvero prende nota sia dei click del mouse che dei tasti digitati sulla tastiera. In questo modo risulta semplicissimo scoprire le password, dal momento che tutto ciò che l’utente scrive viene memorizzato e può essere letto in chiaro dal malintenzionato.

Esistono essenzialmente due grandi categorie di keylogger: la prima è costituita dai cosiddetti software keylogger, programmi che installati sul dispositivo registrano le operazioni della vittima, mentre la seconda è costituita dai cosiddetti hardware keylogger, la cui funzione è la stessa di quelli della prima categoria, con l’unica differenza che in questo caso è l’hardware ad essere stato infettato.

Uno dei punti di forza dei keylogger è l’invisibilità agli antivirus, i quali sono progettati per rilevare i virus che tentano di diffondersi per infettare altri dispositivi e riscontrano difficoltà quando si tratta di difendere da un keylogger, il quale svolge la sua azione esclusivamente sul singolo device infettato, lavorando nell’ombra e senza dare alcun segno della sua presenza.

Principali metodi di introduzione di un keylogger

Il computer può essere infettato da un keylogger con differenti modalità. Una di questa è il contagio diretto, che risulta essere la più semplice dal punto di vista tecnico, ma la complessità aumenta quando la si analizza dal punto di vista pratico: il contagio diretto prevede che il software keylogger sia installato direttamente sul pc e ciò significa che il malintenzionato deve riuscire ad avere libero accesso al vostro device per eseguire l’installazione.

Il metodo di contagio più diffuso è quello tramite email, sistema semplicissimo per inviare differenti tipologie di minacce, dai keylogger ai virus. Il metodo è semplicissimo: il malintenzionato invia una email alla vittima, cercando di creare uno scenario credibile ed invitando l’ignaro utente ad aprire l’allegato, il quale conterrà la minaccia.

Per difendersi dal contagio tramite email consigliamo di fare molta attenzione ai messaggi di posta elettronica ricevuti, soprattutto se ad inviarli sono mittenti non salvati nella lista dei contatti. A questo proposito molto interessante è il contenuto di un nostro articoli dove si elencano quali sono gli allegati pericolosi in una email.

Dove trovare un valido keylogger

Partendo dal presupposto che invadere la privacy degli altri utenti non è un comportamento corretto per la comunità del web, potreste avere la necessità di spiare un determinato dispositivo e vorreste ricorrere ad un keylogger per raggiungere questo scopo.

Facendo una veloce ricerca su Google, alla voce keylogger corrispondono migliaia di risultati e di keylogger gratuiti da poter scaricare. Il consiglio è evitare di puntare su questi software: essendo software resi pubblici, i team di sviluppatori degli antivirus li hanno analizzati e hanno reso i loro software per la sicurezza in grado di riconoscere le minacce.

L’unico modo per avere un keylogger sicuro è affidarsi a sviluppatori che creano software ad hoc. Il costo è di poche decine di euro (spesso sotto la decina) ed è facile trovare annunci in rete. Il pagamento avviene in Euro o in Bitcoin, a seconda delle preferenze del venditore. Consigliamo di fare sempre molta attenzione a queste tipologie di trattative.

Leggere anche: come spiare lo schermo di un Pc con un keylogger

Keylogger hardware

Fino ad ora abbiamo descritto i keylogger software, ma esiste una minaccia ancora più insidiosa e difficilissima, se non addirittura impossibile, da rilevare: i keylogger hardware.

Lo scopo dei keylogger hardware è lo stesso del classico programma keylogger, con l’unica differenza che in questo caso non viene installato alcun software sul device da infettare, ma viene infettato direttamente un componente hardware.

Fino a pochi anni fa, quando gli ingressi USB non erano ancora molto utilizzati e il collegamento della tastiera e del mouse avveniva esclusivamente dietro il case del computer, i keylogger hardware avevano molto successo, perché una volta montati erano poco visibili (la vittima avrebbe dovuto controllare l’attacco della tastiera, controlli che sono poco frequenti, soprattutto nei posti di lavoro).

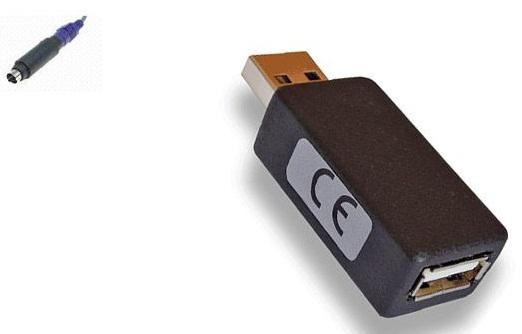

Con la diffusione delle porte USB e soprattutto con l’introduzione di ingressi USB frontali, installare un keylogger hardware è diventato più complesso, perché la vittima potrebbe notarlo con più facilità.

Di pari passo con l’evoluzione delle porte USB anche i keylogger hardware si sono evoluti. Attualmente sono disponibili in mercato keylogger hardware di piccole dimensioni e con ingresso USB. I modelli più avanzati sono anche in grado di inviare direttamente sul PC del malintenzionato tramite WiFi i dati registrati dal pc della vittima.

Tastiera keylogger

Se inserire un keylogger hardware nell’ingresso USB può essere rischioso perché la vittima potrebbe notarlo, rendere direttamente la tastiera il keylogger è la soluzione ideale. Un keylogger così progettato è difficilissimo da individuare: l’unico modo, infatti, è aprire la tastiera e controllare che non sia stata manomessa.

Un consiglio utile per effettuare un rapido controllo è porre uno strato di smalto sulle viti della tastiera, in modo da poter controllare rapidamente se qualcuno ha tentato di aprirla.

Un altro articolo a tema e che potrebbe interessarvi è: gestire la sicurezza di un Pc